Un hacker a publié aujourd’hui une liste de noms d’utilisateurs et de mots de passe en clair, ainsi que les adresses IP de plus de 900 serveurs d’entreprise VPN Pulse Secure.

ZDNet, qui a obtenu une copie de cette liste avec l’aide de la société de treat intelligence KELA, a vérifié son authenticité auprès de multiples sources dans la communauté de la cybersécurité.

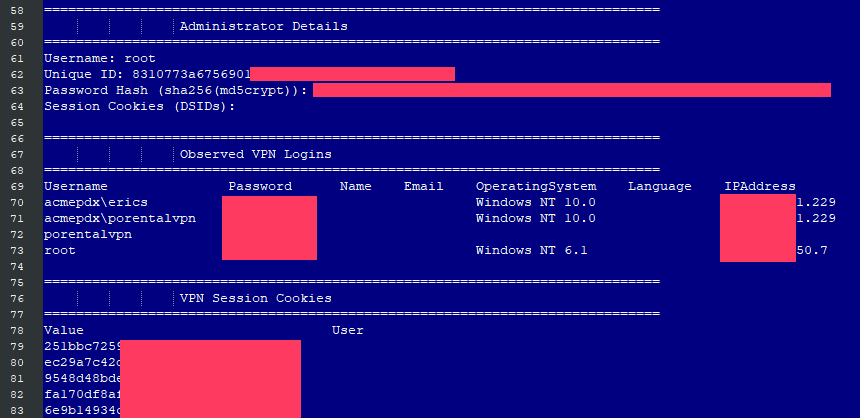

Selon un examen, la liste comprend :

- Des adresses IP des serveurs VPN Pulse Secure

- Le n° de version des serveurs VPN Pulse Secure

- Des clés SSH pour chaque serveur

- Une liste de tous les utilisateurs locaux et les hashs de leurs mots de passe

- Les détails du compte administrateur

- La liste des dernières connexions au VPN (y compris les noms d’utilisateur et les mots de passe en clair)

- Cookies de session VPN

Une liste partagée sur des forums cybercriminels

Pire encore, la liste a été partagée sur un forum de hackers fréquenté par de multiples groupes de ransomware. Par exemple, les groupes REvil (Sodinokibi), NetWalker, Lockbit, Avaddonm, Makop et Exorcist ont publiés des fils de discussion sur ce même forum et l’utilisent pour recruter des membres (développeurs) et des affiliés (clients).

Beaucoup de ces groupes s’introduisent dans les réseaux d’entreprise en utilisant des dispositifs en périphérie du réseau comme les serveurs VPN Pulse Secure, puis déploient leur ransomware et exigent d’énormes demandes de rançon.

La publication de cette liste en téléchargement gratuit est un danger pour toute entreprise qui n’a pas réussi à patcher son VPN Pulse Secure au cours de l’année écoulée. Il est très probable que certains des groupes de ransomware actifs sur ce forum utiliseront la liste pour de futures attaques.

Comme l’a dit Bank Security à ZDNet, les entreprises doivent patcher leurs VPN Pulse Secure et changer les mots de passe de toute urgence.

**La liste a été initialement presentée comme une liste de 1800 serveurs vulnérables, mais nos vérifications n’en ont trouvé que 900, nous avons donc choisi un titre d’article approprié, malgré la première image de l’article.

Source : « ZDNet.com »